Interviews

The Austrian newspaper "Der Standard" interviewed me about my work on cyber security (in German).

Interview: Keine Sicherheit durch Verschleierung

Articles

I am contributing articles to the German technology website www.intelligente-welt.de

Below are my latest constributions (in German).

Bilder und Text von www.intelligente-welt.de. Images and text from www.intelligente-welt.deHARTER CYBERANGRIFF MIT WEICHEN MITTELN: SOCIAL ENGINEERING

Exakte Zahlen sind kaum zu finden, aber Sicherheits-Experten sind überzeugt, dass „Social Engineering“ bei einer Vielzahl erfolgreicher Cyberangriffe eine entscheidende Rolle spielt. „Meine Erfolgsrate beim Social Engineering liegt bei 100 Prozent„, prahlt gar der „Star-Hacker“ Kevin Mitnick. Hinter diesem Schlagwort stecken psychologische Tricks und Manipulationsmethoden. Sie haben immer das Ziel, auf sozialem statt technischem Weg Sicherheitsmaßnahmen zu unterlaufen. Und dagegen helfen keine Firewalls und keine Virenscanner.

Full article

CAR-2-CAR-KOMMUNIKATION: WIE SICHER IST ES, WENN SICH AUTOS UNTERHALTEN?

Auf autonomes Fahren setzen Industrie, aber auch Nutzer große Hoffnungen. Eine wichtige Voraussetzung dafür ist der Datenaustausch zwischen den Fahrzeugen auf der Straße. Wir haben uns angeschaut, welche Technologien es für die Car-to-Car-Kommunikation gibt, und vor allem, wie es dabei mit der Sicherheit aussieht.

Full article

DIFFERENTIAL PRIVACY: DIE PRIVATSPHÄRE VON DATEN TECHNISCH GARANTIEREN

Daten sind das neue Gold – der Erfolg großer Internet- und Technologiekonzerne wie Google oder Apple basiert nicht zuletzt auf dem Zugang zu einer Unmenge an Nutzerdaten. Die Internet-Konzerne können Datenanalysen gezielt einsetzen, um ihre Produkte zu verbessern beziehungsweise für die Nutzer attraktiver zu machen. Doch dem steht die zunehmend vehementere Forderung gegenüber, die Privatsphäre der Nutzer zu schützen oder sogar technisch zu garantieren. Dabei ist es gar nicht so einfach, diese Forderung zu erfüllen. Große Hoffnungen setzen Informatiker auf das Konzept „Differential Privacy“.

Full article

PROBLEME MIT SICHERHEIT UND DATENSCHUTZ BEI 5G

5G ist in aller Munde – auf dem Mobile World Congress in Barcelona sind erste Smartphones und andere Endgeräte wie mobile und stationäre 5G-Router zu bewundern. Und die Netzbetreiber bereiten sich auf den Start der ersten Netz-Installationen vor. Schon 2019 soll es erste vereinzelte 5G-Inseln geben. Doch über einen Aspekt der neuen Mobilfunktechnik wird allenfalls in Fachkreisen gesprochen: Sicherheit und Datenschutz im neuen Netz. Aber gerade hier stellt 5G neue, nicht zu unterschätzende Herausforderungen an die Ingenieure.

Full article

KRYPTOMINING – WIE CYBER-ANGREIFER MIT IHRER HILFE GELD VERDIENEN

Waren Viren, Malware oder bösartige Webseiten bisher vor allem dafür bekannt, Schaden anzurichten oder Daten auszuspähen, kann seit der Erfindung von Kryptowährungen ein neues Phänomen beobachtet werden: Kryptomining. Dabei nutzen Cyber-Angreifer die Rechenleistung Ihres Computers unbemerkt, um auf Ihre Kosten Krytowährungen wie Bitcoin zu schürfen.

Full article

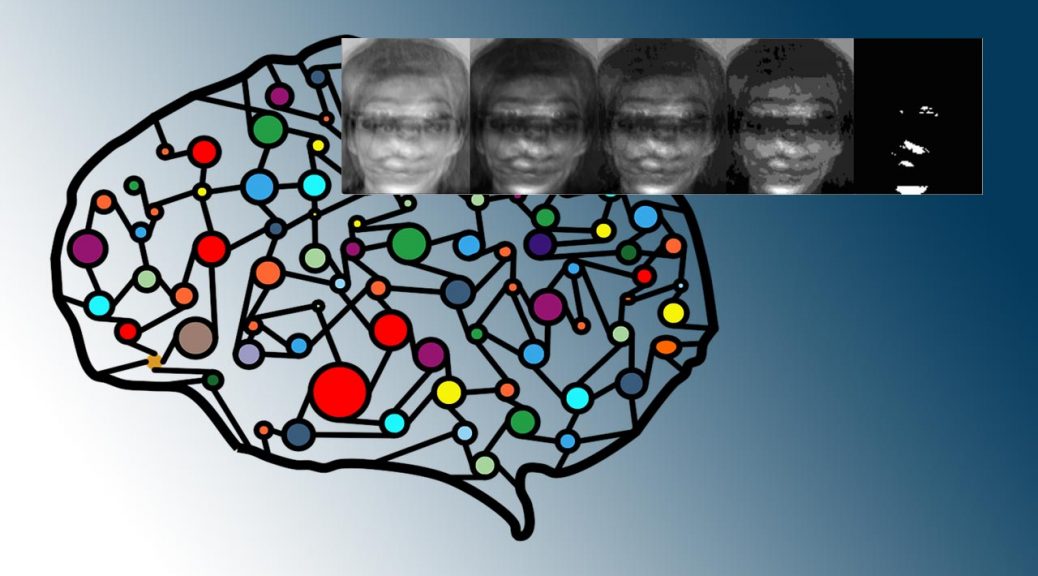

MACHINE LEARNING KANN SENSIBLE DATEN PREISGEBEN

Die Erfolge von maschinellem Lernen basieren auf dem Training der Algorithmen mit müglichst umfangreichen und realistischen Daten. Unternehmen wie Facebook oder Google sind hier klar im Vorteil – schließlich sitzen sie auf unermesslichen Datenschätzen. Dabei wird jedoch dem Schutz sensibler, persönlicher Daten zu wenig Aufmerksamkeit gewidmet. Neuartige Angriffe auf Machine-Learning-Systeme zeigen, dass unsere Daten dort ganz und gar nicht sicher sind.

Full article

WIE ES MIT SPECTRE UND MELTDOWN WEITERGEHT – PROZESSOREN SIND NOCH LANGE NICHT SICHER?

Die Angriffe Spectre und Meltdown haben Anfang des Jahres die Sicherheit vieler Computersysteme erschüttert, da sie Schwachstellen der Architektur von weit verbreiteten Prozessoren ausnützen. Schon seinerzeit warnten Sicherheitsforscher, dass diesen ersten bekannt gewordenen Angriffen noch weitere Varianten folgen dürften. Diese Befürchtung erfüllt sich nun. Im Folgenden zeigen wir an einem Beispiel, wie solche Abwandlungen funktionieren – und wie ihnen begegnet werden kann.

Full article

DARKNET UND TOR – WIE ANONYM SIND SIE WIRKLICH?

Darknet, Darkweb oder Deepweb. Diese Begriffe hört und liest man immer öfter – vor allem, wenn es um Cyberkriminelle und Hacker geht. Aber zum Beispiel auch anonyme politische Aktivisten, die gegen Diktaturen aufbegehren, setzen dafür auf die Anonymisierung des Internet-Datenverkehrs über den Dienst TOR. Er gilt als recht zuverlässiger Schutz gegen legale oder illegale Überwachung – sowohl durch staatliche Stellen als auch andere Instanzen. Zunehmend beschäftigen sich auch IT-Forscher mit diesen Themen. Je nach Perspektive lautet ihre Fragestellung: Wie sicher und anonym sind diese versteckten Bereiche des Internet wirklich? Oder aber auch: Wie lassen sich kriminelle Aktivitäten dort verhindern oder zumindest aufklären?

Full article

IOT – WIE SICHER IST DAS INTERNET DER DINGE?

Das Internet der Dinge oder IoT für Internet of Things ist in aller Munde. Doch zunehmend stellt sich die Frage, wie es um die Sicherheit all der vernetzten Sensoren, Aktoren und Kommunikationsmodule bestellt ist. Und ein kritischerer Blick auf die Eigenschaften und Konzepte bestehender IoT-Geräte gibt da leider Anlass zur Sorge. Doch erfreulicherweise gibt es auch intelligente Ansätze, wie sich diese Probleme lösen lassen könnten.

Full article

SPECTRE UND MELTDOWN: WARUM SIND DIE PROZESSOR-SICHERHEITSLÜCKEN SO SCHWERWIEGEND?

Selten war eine von Sicherheitsforschern entdeckte Lücke so schwerwiegend und so fundamental wie es bei den Anfang Januar veröffentlichten Lücken „Spectre“ und „Meltdown“ der Fall ist. Der folgende Artikel erklärt, warum es sich in diesen Fällen ohne Uuml;bertreibung um einen Sicherheits-GAU (Größter anzunehmender Unfall) handelt, und warum Software-Updates allein das Problem nicht vollständig aus der Welt schaffen können.

Full article

LÄSST SICH EIN COMPUTER IN DIE IRRE FÜHREN? SICHERHEITSFRAGEN RUND UM MACHINE LEARNING

Maschinelles Lernen und Künstliche Intelligenz sind zurzeit in aller Munde. Denn diese Technologien erlauben riesige Fortschritte bei Anwendungen von komfortablerer Bilderkennung in Consumer-Software bis hin zum Autonomen Fahren. Doch wenn Computer Entscheidungen treffen, und der Mensch oft gar nicht mehr im Detail weiß, auf welcher Basis sie zu ihrer Schlussfolgerung gekommen sind, stellt sich schnell auch die Frage: Wie sicher sind diese Mechanismen gegen Manipulationen und unberechtigte Eingriffe? Oder kurz: Wie sicher ist Machine Learning?

Full article

VERSCHLÜSSELUNG – WIE DIE GRUNDLAGE FÜR SICHERE DATEN VON ANGREIFERN MISSBRAUCHT WERDEN KANN

In jüngster Zeit häufen sich die Berichte über Verschlüsselungs-Trojaner und Würmer. Besonders der Kryptowurm WannaCry hat in den letzten Wochen weltweit enormen Schaden angerichtet und mehrere 100.000 Computer infiziert. Er verschlüsselt die Daten betroffener Anwender, um sie angeblich gegen Zahlung eines Lösegelds wieder freizugeben. Tatsächlich ist höchst ungewiss, ob so eine Zahlung dazu führt, dass man seine Daten zurückbekommt. In jedem Fall ist solche Schadsoftware ein Beispiel dafür, dass Technologien an sich völlig wertneutral sind. Verschlüsselungstechnik kann dazu dienen, vertrauliche Daten vor unberechtigten Einblicken zu schützen - oder eben auch zum Werkzeug für Erpresser werden.

Full article

SOFTWARE-DEFINED NETWORKING: ANGRIFFE IM DIENSTE DER SICHERHEIT

In der Computersicherheits-Forschung spielt die Identifikation von Sicherheitslücken eine entscheidende Rolle. Denn erst wenn die Forscher die exakten Mechanismen eines Angriffs verstehen und analysieren können, haben sie die Möglichkeit, einen wirksamen Schutz gegen das jeweilige Bedrohungsszenario zu entwickeln.

Bei Software-defined Networking (SDN), das beispielsweise in den künftigen 5G-Netzen eine zentrale Rolle spielen soll, wurde kürzlich eine solche Sicherheitslücke entdeckt.

Derzeit gibt es noch keinen wirksamen Schutz gegen die im Folgenden beschriebene Angriffsmethode. Dass die Lücke aber frühzeitig entdeckt wurde, bevor öffentliche Netze mit dem heutigen Stand der SDN-Architekturen und -Protokolle realisiert werden, ist positiv zu bewerten. Denn nun erhalten die Forscher und Entwickler die Chance, ihre Konzepte gegen genau dieses Angriffsszenario zu wappnen.

Full article

SO MACHEN FORSCHER VIRTUELLE MASCHINEN SICHERER

Virtuelle Maschinen sind nicht nur ein wichtiger Bestandteil von Cloud-Computing-Systemen, sondern erfreuen sich auch bei Unternehmen und privaten PC-Anwendern immer größerer Beliebtheit. Doch wann immer auf solche virtuellen Computer übers Internet zugegriffen wird und insbesondere, wenn auch Administrationsvorgänge wie etwa Server-Umzüge übers Netz erfolgen, müssen die virtuellen Maschinen besonders intensiv gegen Hackerangriffe geschützt werden. Im typischen Hase-und-Igel-Rennen zwischen Sicherheitsexperten und Angreifern verschafft ein innovatives Konzept, das auf neuesten Forschungsergebnissen basiert, den Anbietern und Nutzern einen kleinen, aber möglicherweise entscheidenden Sicherheits-Vorsprung.

Full article

SOFTWARE DEFINED NETWORKING – FORSCHUNG ZUR NÄCHSTEN GENERATION DER COMPUTERNETZWERKE

Eine Schlüsseltechnologie für die nächste Generation von Computernetzwerken ist Software Defined Networking, oder kurz SDN. Sie macht Computernetzwerke und ihr Verhalten programmierbar. Statt bislang vor allem auf Hardware wie Router oder Switches zu setzen, werden Netzwerkressourcen virtualisiert. Aus der klassischen Hardware-Anwendung „Vernetzung“ wird somit eine Software-Anwendung. Dies ermöglicht eine Vielzahl neuer Applikationen und Optimierungen von Netzwerken, da diese nun dynamisch programmiert werden können. Allerdings gibt es noch einige Probleme zu lösen, an denen die Netzwerkforschung bereits mit Hochdruck arbeitet.

Full article

WIE SOLARKRAFTWERKE VON EINEM ZWEI-MINUTEN-BLICK IN DIE ZUKUNFT PROFITIEREN

Wettervorhersagen werden üblicherweise für die nächsten Tage erstellt, mit größerer Fehlerwahrscheinlichkeit auch für die nächsten ein bis zwei Wochen. Dass auch eine Wettervorhersage mit einem Vorausblick von ein bis zwei Minuten in die Zukunft wichtig sein könnte, hört sich im ersten Moment etwas absurd an.

Full article